[보안] 연휴 전 꼭 확인해야 할 5가지 보안 점검 체크리스트

작성일 : 이소현 October 1, 2025

IAM 권한 관리부터 MFA 적용, 로깅·모니터링, 불필요 권한 제거, 자동화 점검까지

보안사고가 많은 해, 추석 연휴를 맞아 꼭 점검하세요

2025년은 유난히 보안사고가 많았던 해입니다. 하루가 멀다 하고 터지는 해킹 피해, 내부 계정 탈취, 설정 오류로 인한 데이터 유출까지, 다양한 유형의 사고가 발생하고 있어요. 연초부터 지금까지 끝날 기미가 안보이는데요.

내일부터 시작 될 연휴는 특히 긴 연휴 기간은 인력이 줄어드는 탓에 해커들이 공격을 노리기 좋은 시기입니다. 연휴를 앞 둔 지금, 연휴 전에 보안 점검을 철저히 해 두는 것이 무엇보다 중요한데요.

사소한 설정 하나가 기업의 데이터를 지키는 결정적 차이가 될 수 있기 때문입니다. 이번 글에서는 휴일 전 반드시 확인해야 할 5가지 보안 설정을 정리해보았습니다! 이 글의 기준은 AWS 사용자 기준으로 작성 됬음을 알려드립니다.

1. IAM 사용자 권한 최소화

사진 출처: AWS

많은 보안 사고가 잘못된 권한 관리에서 시작됩니다. 불필요하게 AdministratorAccess 정책이 부여된 사용자나 Role이 있는지 확인해야 합니다. 최소 권한 원칙(Principle of Least Privilege)을 지키는 것은 기본 중의 기본입니다. 사용하지 않는 계정이나 권한은 즉시 제거하고, 필요한 권한만 세분화하여 부여하는 것이 안전합니다. 특히 휴일 중에는 접근 요청을 신속히 처리하기 어렵기 때문에, 사전에 정리하는 것을 권장합니다.

2. MFA(다중 인증) 활성화 – 계정 탈취의 1차 방어선

여전히 많은 계정이 단순 비밀번호로만 보호되고 있습니다. 그러나 공격자들은 피싱, 크리덴셜 스터핑 등을 통해 손쉽게 계정을 탈취할 수 있습니다. 이때 가장 확실한 방어책은 Root계정의 MFA(다중 인증) 설정입니다.

특히 관리자 권한 계정이나 외부 연결 계정에는 반드시 MFA를 적용해야 하며, 조직 차원에서 MFA 강제 정책을 설정하는 것이 바람직합니다.

3. 로깅 및 모니터링 강화 – 사고를 추적할 수 있어야 한다

사고 발생 후 로그가 없다면 원인 분석과 대응은 불가능합니다. 따라서 AWS CloudTrail, AWS GuardDuty, AWS Security Hub 같은 서비스는 반드시 켜 두어야 합니다. 로그 수집과 보관 기간을 명확히 설정하고, 알림(Alarm)을 통해 의심스러운 행위가 감지되면 즉시 대응할 수 있도록 해야 합니다. 연휴 동안 담당자가 부재하더라도, 자동화된 알림이 보안팀이나 관리 콘솔로 전달되면 피해를 최소화할 수 있습니다.

--> AWS Security Hub 설정 방법(핸즈온 알아보기)

4. 불필요한 접근 권한 차단 – 안쓰는 계정 정리

IAM Role에 연결된 외부 계정, 혹은 더 이상 사용하지 않는 권한을 그대로 두면 잠재적 위협이 됩니다. 예를 들어, 협력사와의 프로젝트가 종료되었음에도 불구하고 해당 계정과의 신뢰관계가 유지된다면, 공격자는 이를 악용할 수 있습니다. 휴일 전에는 반드시 신뢰 정책(Trust Policy)를 점검하고, 불필요한 권한을 비활성화하거나 삭제하는 것이 좋습니다.

5. AWS 자가진단(Self-Test) 도구 활용 – 간단하게 알아보는 보안 상태

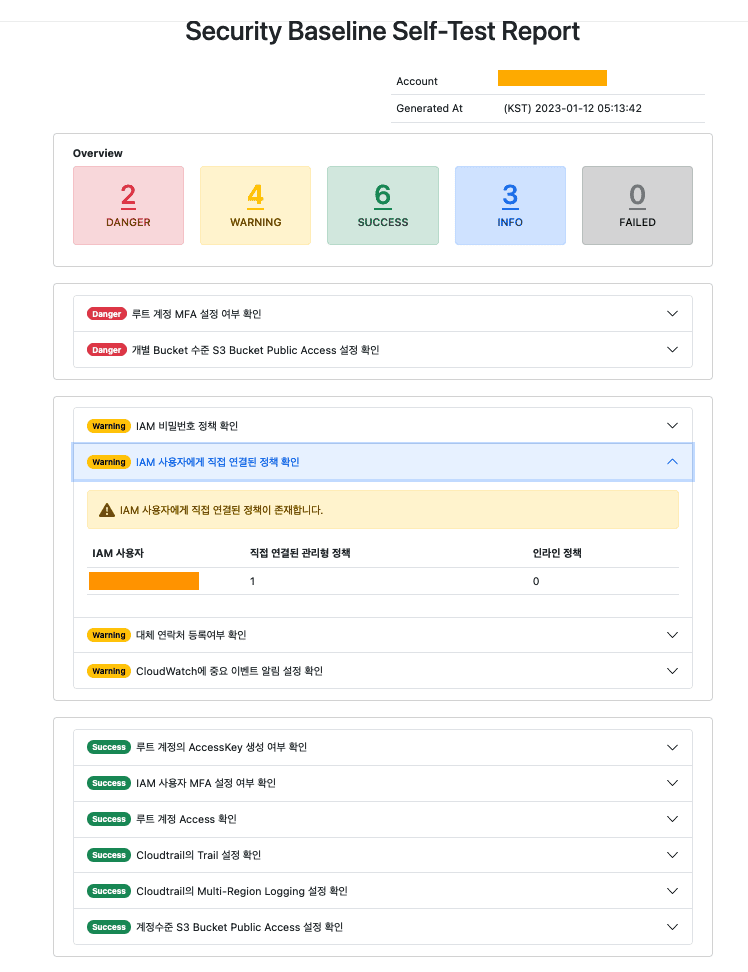

점검 예시 화면(출처: AWS)

보안 점검을 직접 스크립트로 수행하기 어렵다면, AWS에서 제공하는 자가진단 앱을 활용하는 것이 좋은 대안입니다. AWS Security Baseline Self-Test는 계정 설정, IAM 정책, 네트워크 보안 등 주요 항목을 자동 점검하여 현재 계정의 보안 상태를 빠르게 확인할 수 있는 서비스입니다.

특히 보안팀 인력이 부족하거나, 휴일 전에 간단히 점검을 끝내고 싶은 경우 유용합니다. 클릭 몇 번만으로 권장 설정 대비 보안 상태를 비교할 수 있어, 보안 취약점을 손쉽게 파악할 수 있으니, 한 번 써보시는 것을 권장드립니다.

사전 점검이 최고의 방어

보안은 ‘사고 발생 후 대응’이 아니라 ‘사전 예방’이 핵심입니다. 특히 긴 연휴와 같이 관리 공백이 발생하기 쉬운 시기에는 IAM, MFA, 로깅, 권한 관리, 그리고 자가진단 도구 활용까지 기본적인 설정을 반드시 확인해 두어야 합니다.

만약 기본 점검만으로는 부족하고, 기업 차원의 심층 보안 분석과 대응 전략이 필요하다면 NDS의 보안 컨설팅을 고려해 보시기 바랍니다.

NDS는 AWS ProServe와 함께 ECSA(Enterprise Security & Compliance Assessment) 프로그램을 수행하며, 기업의 클라우드 보안·컴플라이언스 수준을 진단하고 취약점을 기반으로 맞춤형 권고사항을 제공합니다.

NDS는 앞으로도 여러분의 안전한 클라우드 환경을 위해 최선을 다하겠습니다. 즐거운 한가위 되세요!!

참고자료

https://tech.cloud.nongshim.co.kr/blog/aws/3048/